Compare Client-Side Security for PCI Compliance

When comparing security solutions, look past promises and assess how their capabilities handle modern client-side aanvallen and fit real business operations. See our uitgebreide oplossingen.

When comparing security solutions, look past promises and assess how their capabilities handle modern client-side aanvallen and fit real business operations. See our uitgebreide oplossingen.

Vraag hoe het aanvallen afhandelt zoals ze echt gebeuren. Kan het nieuwe dreigingen detecteren op het moment dat ze landen, de payload van het script begrijpen en het gedrag volgen terwijl het verandert met de gebruiker of het tijdstip?

Can they show exactly what each third-party script collects and still detect a malicious payload that fires for only 1 in 1,000 visitors, or just 5% of users after 5 p.m.?

Onthoudt het elke actie voor latere forensics, bewaakt het live sessies waar klanten wachtwoorden en kaartnummers typen?

Will it catch sneaky DOM tricks, watch exactly the code your visitors run, and use AI to deobfuscate code in real time or will they just use threat feeds where malicious JavaScript can stay undetected for months and years?

If the answer to any of these is no, your security team will be left guessing, let alone prevent a client-side aanval from happening. Looking at each of these capabilities up front is the quickest way to know whether a product will protect your customers and your bottom line. Explore our eCommerce and betalingen industry solutions.

We know that there is a lot of marketing content out there, but the proof is in the pudding. Je moet altijd zelf een kwaadaardig script schrijven om te zien of de oplossing het detecteert. Learn about common attack types like Magecart-aanvallen and datalekken. If you need us to, we can share one with you too. We'd like for you to use a solution that actually works.

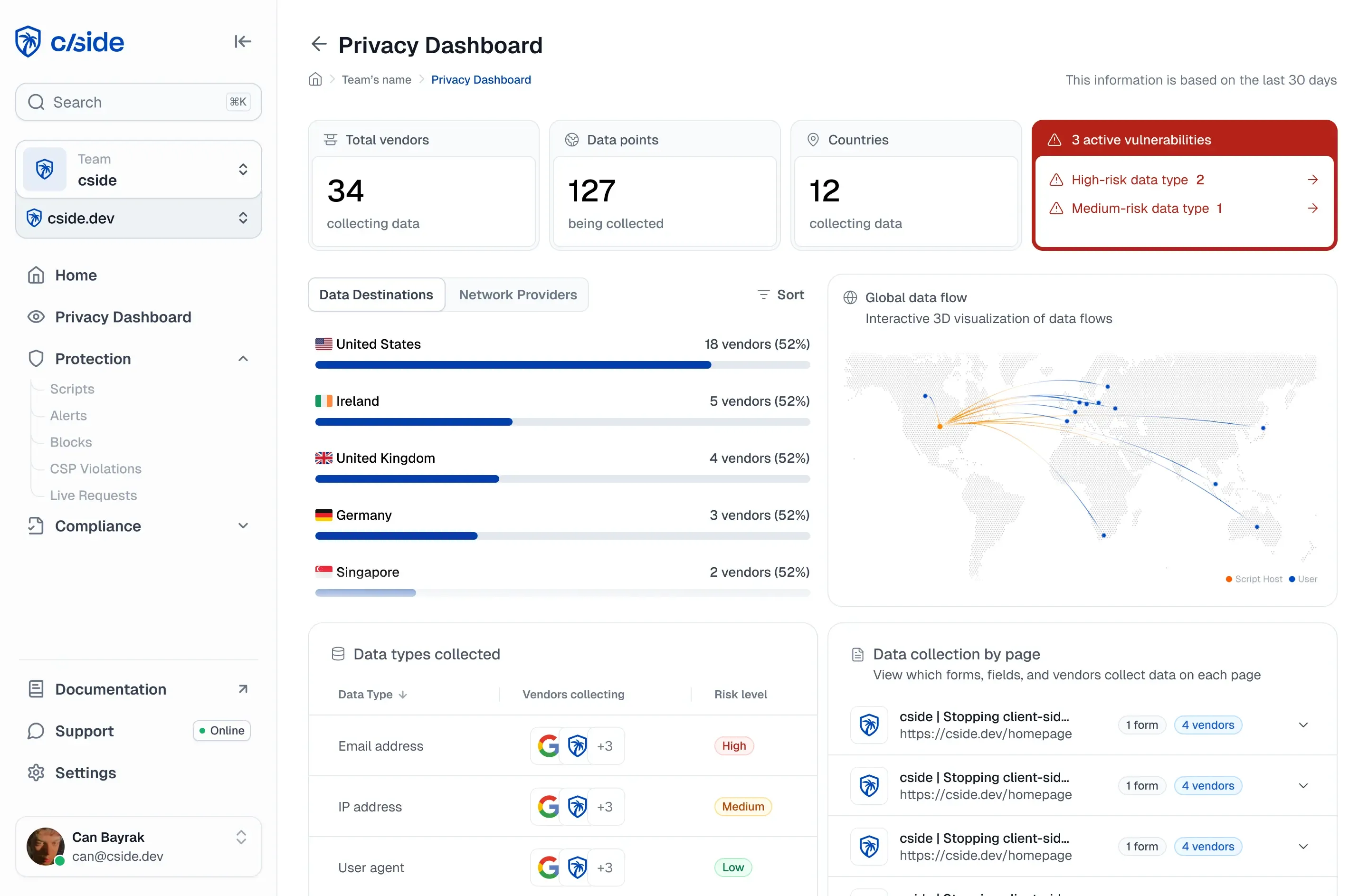

Binnen PCI scope kunnen sommige oplossingen een deel van de vereiste data verspreid hebben over hun dashboard. Om te voorkomen dat je script-onderbouwingen in een spreadsheet moet bijhouden, wil je wellicht de UI bekijken in relatie tot de PCI-vereisten.

| Criteria | Waarom het Belangrijk Is | Wat de Gevolgen Zijn | Hybrid | CSP | Crawler | JS-Based |

|---|---|---|---|---|---|---|

| Real-time Bescherming | Aanvallen kunnen optreden tussen scans of in de uitgesloten data bij sampling | Vertraagde detectie = actieve datalekken | | | | |

| Volledige Payload-analyse | Zorgt voor diepe zichtbaarheid in kwaadaardig gedrag binnen de scriptcode zelf | Dreigingen blijven onopgemerkt tenzij de bron bekend is via een threat feed | | | | |

| Dynamische Dreigingsdetectie | Nodig voor incident response, auditing en compliance | Vermijdt trade-offs tussen performance en beveiliging | | | | |

| 100% Historische Tracking & Forensics | Nodig voor incident response, auditing en compliance | Vermijdt trade-offs tussen performance en beveiliging | | | | |

| Geen Performance Impact | Vermijdt trade-offs tussen performance en beveiliging | Hogere laadtijden kunnen conversies verminderen en UX schaden | | | | |

| Bypass Bescherming | Stopt aanvallers die controles omzeilen via DOM-obfuscatie of ontwijking | Sluipende dreigingen blijven ongedetecteerd | | | | |

| Zekerheid dat het Script Gezien door Gebruiker Gemonitord Wordt | Lijn analyse uit met wat daadwerkelijk in de browser wordt uitgevoerd | Gaten tussen wat wordt beoordeeld en wat daadwerkelijk wordt uitgevoerd | | | | |

| AI-gestuurde Script Analyse | Detecteert nieuwe of evoluerende dreigingen via gedragsmodellering | Afhankelijkheid van handmatige updates, threat feeds of regels = trage en foutgevoelige detectie | | | | |

| Implementatiecomplexiteit & Tijdlijn | Beïnvloedt time-to-value en interne resourcekosten | Lange deployment-tijdlijnen verminderen wendbaarheid | low | high | medium | medium |

| Kan voldoen aan 11.6.1 vereiste | 11.6.1 heeft betrekking op het monitoren van wijzigingen in security headers en de scriptinhoud zelf | Niet monitoren van security headers schendt 11.6.1. Ontbrekende of gewijzigde headers signaleren potentiële aanvallen | | | | |

| |  cside cside |  Cloudflare Page Shield Cloudflare Page Shield |  Report URI Report URI |  Akamai Page Integrity Manager Akamai Page Integrity Manager |  Imperva Client-Side Protection Imperva Client-Side Protection |  Jscrambler Jscrambler |  Feroot Feroot |  Human Security Human Security |  Source Defense Source Defense |  Reflectiz Reflectiz |  DataDome DataDome |  DomDog DomDog |

|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Criteria | ||||||||||||

| Approaches used | Proxy & Agent Detection + Crawler + Free CSP Endpoint | CSP + fetching script after | CSP + a script to check security headers | JS-Based Detection | CSP | JS-Based Detection | JS-Based Detection | JS-Based Detection | Crawler + JS Based Detection | Crawler | CSP | JS-Based Detection |

| Real-time Protection | | | | | | | | | | | | |

| Full Payload Analysis | | | | | | | | | | | | |

| Dynamic Threat Detection | | | | | | | | | | | | |

| DOM-Level Threat Detection | | | | | | | | | | | | |

| 100% Historical Tracking & Forensics | | | | | | | | | | | | |

| Bypass Protection | | | | | | | | | | | | |

| Certainty the Script Seen by User is Monitored | | | | | | | | | | | | |

| AI-driven Script Analysis | | | | | | | | | | | | |

| QSA validated PCI dash | | | | | | | | | | | | |

| SOC 2 Type II | | | | | | | | | | | | |

| PCI specific UI | | | | | | | | | | | | |

| Self Service Onboarding | | | | | | | | | | | | |

| Public Technical Docs | | | | | | | | | | | | |

FAQ

Veelgestelde Vragen

cside biedt een reeks opties en proxyt nooit al het verkeer. Feit is: browsers zijn niet gebouwd voor client-side beveiliging, dus meerdere benaderingen aanbieden is de beste weg vooruit.

Direct Mode (Gemakkelijkst): We controleren scriptgedrag in de browser en fetchen de scripts aan onze kant. We verifiëren dan dat we hetzelfde script hebben. We plaatsen onszelf niet in het pad van een script tenzij je ons expliciet vraagt. Slechts één script toe te voegen aan de site, het duurt seconden.

Gatekeeper Mode (Veiligst): We controleren scriptgedrag en cside plaatst zichzelf tussen de ongecontroleerde third-party en de eindgebruiker, alleen voor scripts die je niet al vertrouwt. Slechts één script toe te voegen aan de site, het duurt seconden.

Scan Mode (Snelst): Als je geen script aan de site kunt toevoegen, scant cside het. We gebruiken de cside threat intel verzameld door duizenden andere websites met samen miljarden bezoekers om je site zo goed mogelijk te beveiligen.

De mix van het bovenstaande brengt ons het dichtst bij volledige dekking die technisch mogelijk is vandaag. Aangezien de meeste client-side scripts caching toestaan via hun cache-control headers, maakt cside in 'gatekeeper mode' scriptlevering vaak sneller.

Ontworpen heeft de cside edge een 99.99% uptime SLA en bij een storing failen we open, waardoor scripts direct van de third-party gefetcht kunnen worden. Daardoor zou er nooit impact op je uptime moeten zijn.

CSP products let you list "good" domains and tell the browser to block everything else. That stops obvious out-of-scope hosts and ticks PCI 6.4.3, but it never looks at the JavaScript itself.

If an attacker slips bad code onto an approved CDN CSP would not catch it. cside works the other way around: every third-party script is fetched (but this can be customized) through our edge, hashed, scanned, and either served clean or blocked before the browser sees it. Because we keep the full payload and header record, we also cover PCI 11.6.1 without any manual lists to maintain.

Agent-based 'Trap' systems inject decoy objects or DOM hooks into the page and hope malicious code will interact with them; if the trap fires, the tool sends an alert from the browser. Attackers can simply ignore or delete those decoys, or block the callback endpoint, so sophisticated skimmers slip through. Detection also happens after the script has already reached the client, leaving no immutable copy for forensics if the beacon never fires.

In tegenstelling voorkomt cside's Gatekeeper dat de slechte payload de browser überhaupt bereikt: elk script wordt gefetcht, gehasht, gescand door statische regels en een on-prem LLM, en ofwel schoon geserveerd of geblokkeerd. Omdat we de exacte bytes vastleggen en archiveren die werden geprobeerd, krijgen auditors en incident-response teams een volledig, replay-ready record dat veel nuttiger is dan een "trap triggered" log entry. Omdat traps zo makkelijk te omzeilen zijn, zagen we dat ze meer dan 300.000 gecompromitteerde sites misten in Q1 2025 alleen, een van de bevindingen die ons aanzette cside te bouwen. cside doet bovenop de async detecties in onze Gatekeeper service ook client-side detecties in de browser als onderdeel van zijn agent; echter, dit is slechts één laag in het systeem.

Let op: Als je liever een bepaald script niet via Gatekeeper mode routeert, kan cside Direct mode gebruiken. In die setting laten we de browser het script fetchen, waarna we direct de volledige payload uploaden naar het platform voor analyse en langetermijnopslag. Je krijgt nog steeds veel meer zichtbaarheid dan een trap-gebaseerde agent omdat we de daadwerkelijke code vastleggen en archiveren, niet alleen een beacon die wel of niet afgaat, terwijl je de optie houdt om elk script terug te schakelen naar Gatekeeper mode voor echte inline blocking wanneer je klaar bent.

External crawlers visit your site from a data-centre IP once in a while and record what they see. They're fine for a basic inventory but blind to anything time-gated, geo-targeted, or shown to just a slice of users. Attackers can even detect the crawler and serve it a clean version. Because cside's Gatekeeper handles every real visitor request, those edge-case payloads show up the moment they're delivered, and we can block them instantly. A scheduled crawler still runs in the background to pick up dormant scripts, but real-time defence happens inline. Learn more about script-injectie bescherming.

Deze benaderingen vereisen ook constante monitoring omdat elke wijziging aan je website (nieuwe login flows, bijgewerkte formulieren of layout-wijzigingen) de scans volledig kunnen breken. Daarbovenop voegt het omzeilen van captchas en bot-detectiesystemen aanzienlijke implementatiecomplexiteit toe, wat vaak doorlopend onderhoud en workarounds vereist die engineering-tijd consumeren.

Let op: We bieden een crawler-gebaseerde service voor teams met beperkte engineering-resources en, in tegenstelling tot andere crawlers, hergebruikt het live aanvalsintel van onze Gatekeeper vloot in plaats van third-party threat feeds zoals VirusTotal of RiskIQ. Klanten kunnen LocalStorage, SessionStorage en cookies uploaden zodat we de betaalpagina kunnen bereiken.

cside sits in the path of every third-party request, fetches the actual JavaScript, and inspects it in real time. So malicious code is blocked before the browser can execute a single line. Because we keep the full payload, not just a hash or domain name, you get a byte-perfect copy of what each user was served: rock-solid evidence for audits and a "replay" record for forensics.

Statische scripts worden gecached op onze edge en laden meestal sneller dan origin; dynamische calls voegen slechts 8-20 ms toe, ruim onder een menselijke knippering. Dit ontwerp laat je dreigingen direct stoppen, volledige zichtbaarheid behouden in wat bezoekers echt zien, en elke wijziging over tijd bekijken om patronen of opkomende risico's te detecteren. En omdat het platform echt hybride is, beslis je per script welke calls door de proxy gaan en welke niet; elk script dat je niet proxyt wordt nog steeds vastgelegd en geüpload direct nadat het is geserveerd, en geanalyseerd en gelogd voor hetzelfde forensische spoor.

Het kan minuten duren. cside is de enige oplossing op de markt waar je geen sales meeting nodig hebt, waar prijzen transparant zijn en documentatie publiek. Je kunt zelf onboarden in minuten en direct je site gaan beschermen.