Compare Client-Side Security for Conformité PCI

When comparing security solutions, look past promises and assess how their capabilities handle modern attaques côté client and fit real business operations. See our solutions complètes.

When comparing security solutions, look past promises and assess how their capabilities handle modern attaques côté client and fit real business operations. See our solutions complètes.

Demandez comment il gère les attaques lorsqu'elles se produisent réellement. Est-il capable de détecter les nouvelles menaces dès leur apparition, de comprendre la charge utile du script et de suivre son comportement à mesure qu'il évolue en fonction de l'utilisateur ou de l'heure de la journée ?

Can they show exactly what each script tiers collects and still detect a malicious payload that fires for only 1 in 1,000 visitors, or just 5% of users after 5 p.m.?

Est-ce qu'il enregistre toutes les actions pour une analyse ultérieure, protège les sessions en direct où les clients saisissent leurs mots de passe et numéros de carte ?

Will it catch sneaky DOM tricks, watch exactly the code your visitors run, and use AI to deobfuscate code in real time or will they just use threat feeds where malicious JavaScript can stay undetected for months and years?

If the answer to any of these is no, your security team will be left guessing, let alone prevent a attaque côté client from happening. Looking at each of these capabilities up front is the quickest way to know whether a product will protect your customers and your bottom line. Explore our commerce électronique and paiements industry solutions.

We know that there is a lot of marketing content out there, but the proof is in the pudding. Vous devriez toujours écrire vous-même un script malveillant pour voir si la solution le détecte.. Learn about common attack types like attaques Magecart and fuites de données. If you need us to, we can share one with you too. We'd like for you to use a solution that actually works.

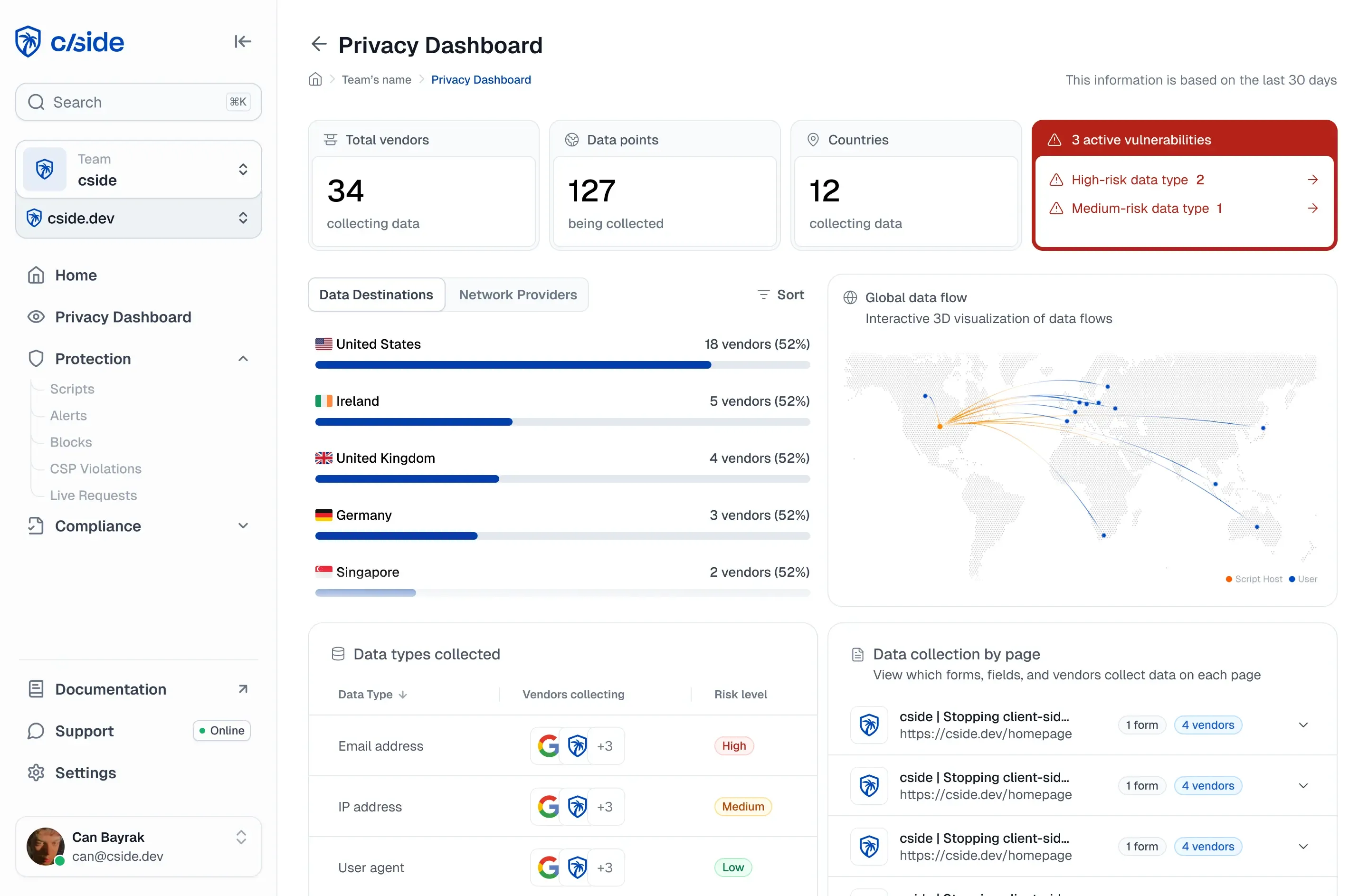

Dans le cadre de la norme PCI, certaines solutions peuvent présenter certaines des données requises dispersées dans leur tableau de bord. Pour vous éviter d'avoir à suivre les justifications des scripts dans un tableur, vous pouvez envisager l'interface utilisateur par rapport aux exigences PCI.

| Critères | Pourquoi est-ce important ? | Quelles sont les conséquences ? | Hybride | CSP | chenille | Basé sur JS |

|---|---|---|---|---|---|---|

| Protection en temps réel | Les attaques peuvent se produire entre les analyses ou dans les données exclues lors de l'échantillonnage. | Détection tardive = violations actives des données | | | | |

| Analyse complète de la charge utile | Assure une visibilité approfondie des comportements malveillants au sein même du code du script. | Les menaces passent inaperçues à moins que leur source ne soit connue dans un flux de menaces. | | | | |

| Détection dynamique des menaces | Nécessaire pour la réponse aux incidents, l'audit et la conformité | Évite les compromis entre performances et sécurité | | | | |

| Suivi historique et analyse forensic à 100 % | Nécessaire pour la réponse aux incidents, l'audit et la conformité | Évite les compromis entre performances et sécurité | | | | |

| Aucun impact sur les performances | Évite les compromis entre performances et sécurité | Des temps de chargement plus longs peuvent réduire les conversions et nuire à l'expérience utilisateur. | | | | |

| Protection de dérivation | Empêche les attaquants de contourner les contrôles par le biais deDOMl'obfuscation ou de l'évasion. | Les menaces furtives continuent de passer inaperçues | | | | |

| Certitude que le script vu par l'utilisateur est surveillé | Aligne l'analyse avec ce qui s'exécute réellement dans le navigateur. | Écarts entre ce qui est examiné et ce qui est réellement exécuté | | | | |

| Analyse de script basée sur l'IA | Détecte les menaces nouvelles ou émergentes grâce à la modélisation comportementale. | Dépendance vis-à-vis des mises à jour manuelles, des flux de menaces ou des règles = détection lente et sujette aux erreurs | | | | |

| Complexité de la mise en œuvre et calendrier | Impact sur le délai de rentabilisation et les coûts des ressources internes | Les longs délais de déploiement réduisent l'agilité | low | high | medium | medium |

| Peut répondre à l'exigence 11.6.1 | 11.6.1 concerne la surveillance des modifications apportées aux en-têtes de sécurité ainsi qu'au contenu des scripts eux-mêmes. | Le fait de ne pas surveiller les en-têtes de sécurité constitue une violation de la section 11.6.1. Les en-têtes manquants ou modifiés signalent des attaques potentielles. | | | | |

| |  cside cside |  Cloudflare Page Shield Cloudflare Page Shield |  Report URI Report URI |  Akamai Page Integrity Manager Akamai Page Integrity Manager |  Imperva Client-Side Protection Imperva Client-Side Protection |  Jscrambler Jscrambler |  Feroot Feroot |  Human Security Human Security |  Source Defense Source Defense |  Reflectiz Reflectiz |  DataDome DataDome |  DomDog DomDog |

|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Criteria | ||||||||||||

| Approaches used | Proxy & Agent Detection + Crawler + Free CSP Endpoint | CSP + fetching script after | CSP + a script to check security headers | JS-Based Detection | CSP | JS-Based Detection | JS-Based Detection | JS-Based Detection | Crawler + JS Based Detection | Crawler | CSP | JS-Based Detection |

| Real-time Protection | | | | | | | | | | | | |

| Full Payload Analysis | | | | | | | | | | | | |

| Dynamic Threat Detection | | | | | | | | | | | | |

| DOM-Level Threat Detection | | | | | | | | | | | | |

| 100% Historical Tracking & Forensics | | | | | | | | | | | | |

| Bypass Protection | | | | | | | | | | | | |

| Certainty the Script Seen by User is Monitored | | | | | | | | | | | | |

| AI-driven Script Analysis | | | | | | | | | | | | |

| QSA validated PCI dash | | | | | | | | | | | | |

| SOC 2 Type II | | | | | | | | | | | | |

| PCI specific UI | | | | | | | | | | | | |

| Self Service Onboarding | | | | | | | | | | | | |

| Public Technical Docs | | | | | | | | | | | | |

FAQ

Foire aux questions

cside offre plusieurs options et ne met jamais tout votre trafic en proxy. Les navigateurs n’ont pas été conçus pour la sécurité côté client, donc proposer plusieurs approches est la meilleure voie.

Mode Direct (le plus simple) : nous observons les comportements des scripts dans le navigateur, et nous récupérons les scripts de notre côté. Nous vérifions ensuite que nous avons bien obtenu le même script. Nous ne nous plaçons pas sur le chemin d’un script sauf si vous nous le demandez explicitement. Un seul script à ajouter au site, en quelques secondes.

Mode Gatekeeper (le plus sûr) : nous analysons les comportements des scripts et cside se place entre le tiers non maîtrisé et l’utilisateur final, uniquement pour les scripts que vous n’avez pas déjà approuvés. Un seul script à ajouter au site, en quelques secondes.

Mode Scan (le plus rapide) : si vous ne pouvez pas ajouter de script au site, cside peut le scanner. Nous utilisons les informations sur les menaces collectées par cside à partir de milliers d’autres sites (des milliards de visiteurs au total) pour sécuriser votre site au mieux.

La combinaison de ces approches nous rapproche au maximum de la couverture techniquement possible aujourd’hui. Comme la plupart des scripts côté client permettent la mise en cache via leurs en-têtes `cache-control`, le mode Gatekeeper peut même accélérer la livraison des scripts.

Par conception, l’edge cside a un SLA de disponibilité de 99,99 %. En cas de panne, nous « fail open » : les scripts sont alors récupérés directement auprès du tiers. Votre disponibilité ne devrait donc jamais être impactée.

CSP products let you list "good" domains and tell the browser to block everything else. That stops obvious out-of-scope hosts and ticks PCI 6.4.3, but it never looks at the JavaScript itself.

If an attacker slips bad code onto an approved CDN CSP would not catch it. cside works the other way around: every script tiers is fetched (but this can be customized) through our edge, hashed, scanned, and either served clean or blocked before the browser sees it. Because we keep the full payload and header record, we also cover PCI 11.6.1 without any manual lists to maintain.

Agent-based 'Trap' systems inject decoy objects or DOM hooks into the page and hope malicious code will interact with them; if the trap fires, the tool sends an alert from the browser. Attackers can simply ignore or delete those decoys, or block the callback endpoint, so sophisticated écumeurs slip through. Detection also happens after the script has already reached the client, leaving no immutable copy for forensics if the beacon never fires.

En revanche, csidele proxy de empêche les charges utiles malveillantes d'atteindre le navigateur : chaque script est récupéré, haché, analysé à l'aide de règles statiques et d'un LLM sur site, puis soit servi propre, soit bloqué. Comme nous capturons et archivons les octets exacts qui ont été tentés, les auditeurs et les équipes d'intervention en cas d'incident obtiennent un enregistrement complet et prêt à être rejoué, bien plus utile qu'une entrée de journal « piège déclenché ». Les pièges étant très faciles à contourner, nous avons constaté qu'ils avaient manqué plus de 300 000 sites compromis rien qu'au premier trimestre 2025, l'une des conclusions qui nous a poussés à créercside au départ. Cside, en plus des détections asynchrones de notre service proxy, effectue également des détections côté client dans le navigateur dans le cadre de son agent ; cependant, il ne s'agit là que d'une couche du système.

Remarque : si vous ne pouvez pas utiliser de proxy pour un script ou une page en particulier,csidevous pouvez revenir à un mode sans proxy (ou gatekeeper), ou si vous préférez que certains scripts ne soient pas traités par proxy, vous pouvez également les définir comme non traités par proxy. Dans ce cas, nous laissons le navigateur récupérer le script, puis téléchargeons immédiatement la charge utile complète sur la plateforme pour analyse et stockage à long terme. Vous bénéficiez toujours d'une visibilité bien supérieure à celle d'un agent basé sur des pièges, car nous capturons et archivons le code réel, et pas seulement une balise qui peut ou non se déclencher, tout en conservant la possibilité de rétablir le blocage en ligne de n'importe quel script dès que vous êtes prêt.

External crawlers visit your site from a data-centre IP once in a while and record what they see. They're fine for a basic inventory but blind to anything time-gated, geo-targeted, or shown to just a slice of users. Attackers can even detect the crawler and serve it a clean version. Because cside's Gatekeeper handles every real visitor request, those edge-case payloads show up the moment they're delivered, and we can block them instantly. A scheduled crawler still runs in the background to pick up dormant scripts, but real-time defence happens inline. Learn more about protection contre l'injection de script.

Ces approches nécessitent également une surveillance constante, car toute modification de votre site (nouveaux flux de connexion, formulaires mis à jour ou changements de mise en page) peut casser complètement les scans. De plus, le contournement des captchas et des systèmes de détection de bots ajoute une complexité de mise en œuvre importante, avec souvent de la maintenance continue et des contournements qui consomment du temps d’ingénierie.

Remarque : nous proposons un service basé sur un robot d'indexation pour les équipes disposant de ressources techniques limitées. Contrairement à d'autres robots d'indexation, celui-ci réutilise les informations en temps réel sur les attaques provenant de notre flotte de proxys plutôt que des flux de menaces tiers tels que VirusTotal ou RiskIQ. Les clients peuvent télécharger LocalStorage, SessionStorage et des cookies afin que nous puissions accéder à la page de paiement.

cside sits in the path of every demande d'un tiers, fetches the actual JavaScript, and inspects it in real time. So malicious code is blocked before the browser can execute a single line. Because we keep the full payload, not just a hash or domain name, you get a byte-perfect copy of what each user was served: rock-solid evidence for audits and a "replay" record for forensics.

Les scripts statiques sont mis en cache à notre périphérie et se chargent généralement plus rapidement que l'origine ; les appels dynamiques n'ajoutent que 8 à 20 ms, soit bien moins qu'un clignement d'œil. Cette conception vous permet de neutraliser instantanément les menaces, de conserver une visibilité totale sur ce que voient réellement les visiteurs et d'observer chaque changement au fil du temps afin de repérer les tendances ou les risques émergents. Et comme la plateforme est véritablement hybride, vous décidez script par script quels appels passent par le proxy et lesquels ne le font pas ; tout script que vous laissez hors proxy est tout de même capturé et téléchargé immédiatement après avoir été servi, puis analysé et enregistré pour la même piste d'investigation.

En quelques minutes. cside est la seule solution du marché où vous n’avez pas besoin d’un rendez-vous commercial, où les prix sont transparents et où la documentation est publique. Vous pouvez vous intégrer en autonomie en quelques minutes et commencer à protéger votre site immédiatement.