Compare Client-Side Security for Cumplimiento PCI

When comparing security solutions, look past promises and assess how their capabilities handle modern ataques del lado del cliente and fit real business operations. See our soluciones integrales.

When comparing security solutions, look past promises and assess how their capabilities handle modern ataques del lado del cliente and fit real business operations. See our soluciones integrales.

Pregunte cómo maneja los ataques tal como realmente suceden. ¿Puede detectar nuevas amenazas en el momento en que aparecen, comprender la carga útil del script y seguir su comportamiento a medida que cambia con el usuario o la hora del día?

Can they show exactly what each script de terceros collects and still detect a malicious payload that fires for only 1 in 1,000 visitors, or just 5% of users after 5 p.m.?

¿Recuerda cada acción para análisis forenses posteriores, protege las sesiones en vivo donde los clientes escriben contraseñas y números de tarjeta?

Will it catch sneaky DOM tricks, watch exactly the code your visitors run, and use AI to deobfuscate code in real time or will they just use threat feeds where malicious JavaScript can stay undetected for months and years?

If the answer to any of these is no, your security team will be left guessing, let alone prevent a ataque del lado del cliente from happening. Looking at each of these capabilities up front is the quickest way to know whether a product will protect your customers and your bottom line. Explore our comercio electrónico and pagos industry solutions.

We know that there is a lot of marketing content out there, but the proof is in the pudding. Siempre debe escribir un script malicioso usted mismo para ver si la solución lo detecta. Learn about common attack types like ataques Magecart and fugas de datos. If you need us to, we can share one with you too. We'd like for you to use a solution that actually works.

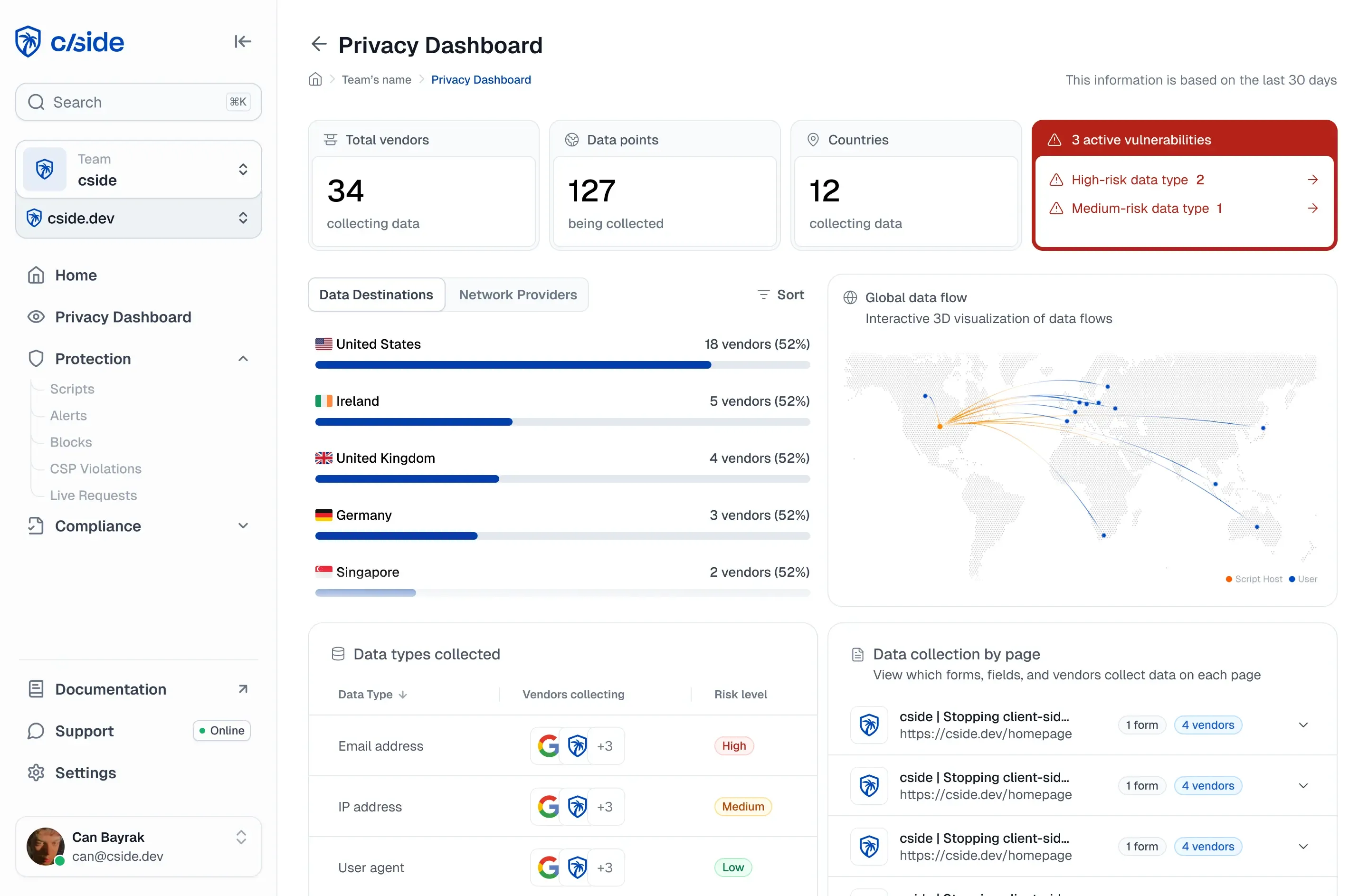

En el alcance de PCI, algunas soluciones pueden tener algunos de los datos requeridos dispersos en su panel de control. Para evitar tener que realizar un seguimiento de las justificaciones de scripts en una hoja de cálculo, es posible que desee considerar la interfaz de usuario en relación con los requisitos de PCI.

| Criterios | Por qué Importa | Cuáles son las Consecuencias | Híbrido | CSP | Crawler | Basado en JS |

|---|---|---|---|---|---|---|

| Protección en Tiempo Real | Los ataques pueden ocurrir entre escaneos o en los datos excluidos cuando se muestrean | Detección retrasada = violaciones de datos activas | | | | |

| Análisis Completo de Carga Útil | Garantiza una visibilidad profunda de los comportamientos maliciosos dentro del código del script mismo | Las amenazas pasan desapercibidas a menos que la fuente sea conocida en una fuente de amenazas | | | | |

| Detección Dinámica de Amenazas | Necesario para la respuesta a incidentes, auditoría y cumplimiento | Evita compensaciones entre rendimiento y seguridad | | | | |

| Seguimiento Histórico 100% y Análisis Forense | Necesario para la respuesta a incidentes, auditoría y cumplimiento | Evita compensaciones entre rendimiento y seguridad | | | | |

| Sin Impacto en el Rendimiento | Evita compensaciones entre rendimiento y seguridad | Tiempos de carga de página más altos pueden reducir las conversiones y perjudicar la UX | | | | |

| Protección contra Evasión | Detiene a los atacantes de eludir controles mediante ofuscación o evasión del DOM | Las amenazas sigilosas continúan sin ser detectadas | | | | |

| Certeza de que el Script Visto por el Usuario está Monitoreado | Alinea el análisis con lo que realmente se ejecuta en el navegador | Brechas entre lo que se revisa y lo que realmente se ejecuta | | | | |

| Análisis de Scripts Impulsado por IA | Detecta amenazas nuevas o en evolución mediante modelado de comportamiento | La dependencia de actualizaciones manuales, fuentes de amenazas o reglas = detección lenta y propensa a errores | | | | |

| Complejidad de Implementación y Cronograma | Impacta el tiempo hasta el valor y los costos de recursos internos | Los cronogramas de implementación largos reducen la agilidad | low | high | medium | medium |

| Puede cumplir con el requisito 11.6.1 | 11.6.1 se relaciona con el monitoreo de cambios en los encabezados de seguridad, así como en el contenido del script mismo | No monitorear los encabezados de seguridad viola 11.6.1: los encabezados faltantes o alterados señalan posibles ataques | | | | |

| |  cside cside |  Cloudflare Page Shield Cloudflare Page Shield |  Report URI Report URI |  Akamai Page Integrity Manager Akamai Page Integrity Manager |  Imperva Client-Side Protection Imperva Client-Side Protection |  Jscrambler Jscrambler |  Feroot Feroot |  Human Security Human Security |  Source Defense Source Defense |  Reflectiz Reflectiz |  DataDome DataDome |  DomDog DomDog |

|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Criteria | ||||||||||||

| Approaches used | Proxy & Agent Detection + Crawler + Free CSP Endpoint | CSP + fetching script after | CSP + a script to check security headers | JS-Based Detection | CSP | JS-Based Detection | JS-Based Detection | JS-Based Detection | Crawler + JS Based Detection | Crawler | CSP | JS-Based Detection |

| Real-time Protection | | | | | | | | | | | | |

| Full Payload Analysis | | | | | | | | | | | | |

| Dynamic Threat Detection | | | | | | | | | | | | |

| DOM-Level Threat Detection | | | | | | | | | | | | |

| 100% Historical Tracking & Forensics | | | | | | | | | | | | |

| Bypass Protection | | | | | | | | | | | | |

| Certainty the Script Seen by User is Monitored | | | | | | | | | | | | |

| AI-driven Script Analysis | | | | | | | | | | | | |

| QSA validated PCI dash | | | | | | | | | | | | |

| SOC 2 Type II | | | | | | | | | | | | |

| PCI specific UI | | | | | | | | | | | | |

| Self Service Onboarding | | | | | | | | | | | | |

| Public Technical Docs | | | | | | | | | | | | |

FAQ

Preguntas Frecuentes

cside ofrece una variedad de opciones y nunca hace proxy de todo el tráfico. El hecho es: los navegadores no fueron diseñados para la seguridad del lado del cliente, por lo que ofrecer múltiples enfoques es el mejor camino a seguir.

Modo Directo (Más fácil): Verificamos los comportamientos de los scripts en el navegador y obtenemos los scripts de nuestro lado. Luego verificamos que obtuvimos el mismo script. No nos colocamos en el camino de un script a menos que nos lo pidas explícitamente. Solo un script para agregar al sitio, toma segundos.

Modo Gatekeeper (Más seguro): Verificamos los comportamientos de los scripts y cside se coloca en el medio entre el tercero no controlado y el usuario final, solo para scripts en los que no confías. Solo un script para agregar al sitio, toma segundos.

Modo Escaneo (Más rápido): Si no puedes agregar un script al sitio, cside lo escaneará. Usamos la inteligencia de amenazas de cside recopilada por miles de otros sitios web con miles de millones de visitantes combinados para ayudar a proteger tu sitio lo mejor posible.

La combinación de lo anterior nos acerca a la cobertura completa técnicamente posible hoy. Dado que la mayoría de los scripts del lado del cliente permiten el almacenamiento en caché a través de sus respectivos encabezados cache-control, cside en 'modo gatekeeper' tiende a hacer que la entrega de scripts sea más rápida.

Por diseño, el edge de cside tiene un SLA de tiempo de actividad del 99.99% y si hay una falla, fallamos abiertos permitiendo que los scripts se obtengan directamente del tercero. Por lo tanto, nunca debería haber ningún impacto en su tiempo de actividad.

CSP products let you list "good" domains and tell the browser to block everything else. That stops obvious out-of-scope hosts and ticks PCI 6.4.3, but it never looks at the JavaScript itself.

If an attacker slips bad code onto an approved CDN CSP would not catch it. cside works the other way around: every script de terceros is fetched (but this can be customized) through our edge, hashed, scanned, and either served clean or blocked before the browser sees it. Because we keep the full payload and header record, we also cover PCI 11.6.1 without any manual lists to maintain.

Agent-based 'Trap' systems inject decoy objects or DOM hooks into the page and hope malicious code will interact with them; if the trap fires, the tool sends an alert from the browser. Attackers can simply ignore or delete those decoys, or block the callback endpoint, so sophisticated skimmers slip through. Detection also happens after the script has already reached the client, leaving no immutable copy for forensics if the beacon never fires.

En contraste, el Gatekeeper de cside evita que la carga útil maliciosa llegue al navegador en primer lugar: cada script se obtiene, se hashea, se escanea mediante reglas estáticas y un LLM local, y se sirve limpio o se bloquea. Debido a que capturamos y archivamos los bytes exactos que se intentaron, los auditores y los equipos de respuesta a incidentes obtienen un registro completo y listo para reproducir, mucho más útil que una entrada de registro de "trampa activada". Debido a que las trampas son tan fáciles de eludir, vimos que se perdieron más de 300,000 sitios comprometidos solo en el primer trimestre de 2025, uno de los hallazgos que nos impulsó a construir cside en primer lugar. Cside, además de las detecciones asíncronas en nuestro servicio Gatekeeper, también realiza detecciones del lado del cliente en el navegador como parte de su agente; sin embargo, esta es solo una capa en el sistema.

Nota: Si prefiere no enrutar un script particular a través del modo Gatekeeper, cside puede usar el modo Directo en su lugar. En esa configuración, dejamos que el navegador obtenga el script y luego inmediatamente cargamos la carga útil completa a la plataforma para análisis y almacenamiento a largo plazo. Todavía obtiene mucha más visibilidad que un agente basado en trampas porque capturamos y archivamos el código real, no solo una baliza que puede activarse o no, mientras mantiene la opción de cambiar cualquier script de vuelta al modo Gatekeeper para verdadero bloqueo en línea cuando esté listo.

External crawlers visit your site from a data-centre IP once in a while and record what they see. They're fine for a basic inventory but blind to anything time-gated, geo-targeted, or shown to just a slice of users. Attackers can even detect the crawler and serve it a clean version. Because cside's Gatekeeper handles every real visitor request, those edge-case payloads show up the moment they're delivered, and we can block them instantly. A scheduled crawler still runs in the background to pick up dormant scripts, but real-time defence happens inline. Learn more about protección contra inyección de scripts.

Estos enfoques también requieren monitoreo constante porque cualquier cambio en su sitio web (nuevos flujos de inicio de sesión, formularios actualizados o cambios de diseño) puede romper los escaneos por completo. Además, eludir captchas y sistemas de detección de bots añade una complejidad de implementación significativa, a menudo requiriendo mantenimiento continuo y soluciones alternativas que consumen tiempo de ingeniería.

Nota: Ofrecemos un servicio basado en crawler para equipos con recursos de ingeniería limitados y, a diferencia de otros crawlers, reutiliza inteligencia de ataques en vivo de nuestra flota Gatekeeper en lugar de fuentes de amenazas de terceros como VirusTotal o RiskIQ. Los clientes pueden cargar LocalStorage, SessionStorage y cookies para que podamos llegar a la página de pago.

cside sits in the path of every solicitud de terceros, fetches the actual JavaScript, and inspects it in real time. So malicious code is blocked before the browser can execute a single line. Because we keep the full payload, not just a hash or domain name, you get a byte-perfect copy of what each user was served: rock-solid evidence for audits and a "replay" record for forensics.

Los scripts estáticos se almacenan en caché en nuestro edge y generalmente se cargan más rápido que el origen; las llamadas dinámicas agregan solo 8-20 ms, muy por debajo de un parpadeo humano. Este diseño le permite cerrar amenazas al instante, mantener una visibilidad completa de lo que realmente ven los visitantes y observar cada cambio a lo largo del tiempo para detectar patrones o riesgos emergentes. Y debido a que la plataforma es verdaderamente híbrida, usted decide script por script qué llamadas se ejecutan a través del proxy y cuáles no; cualquier script que deje sin proxy aún se captura y carga justo después de servirse, y se analiza y registra para el mismo rastro forense.

Puede tomar minutos. cside es la única solución en el mercado donde no necesitas una reunión de ventas, donde los precios son transparentes y la documentación es pública. Puedes auto-incorporarte en minutos y comenzar a proteger tu sitio inmediatamente.