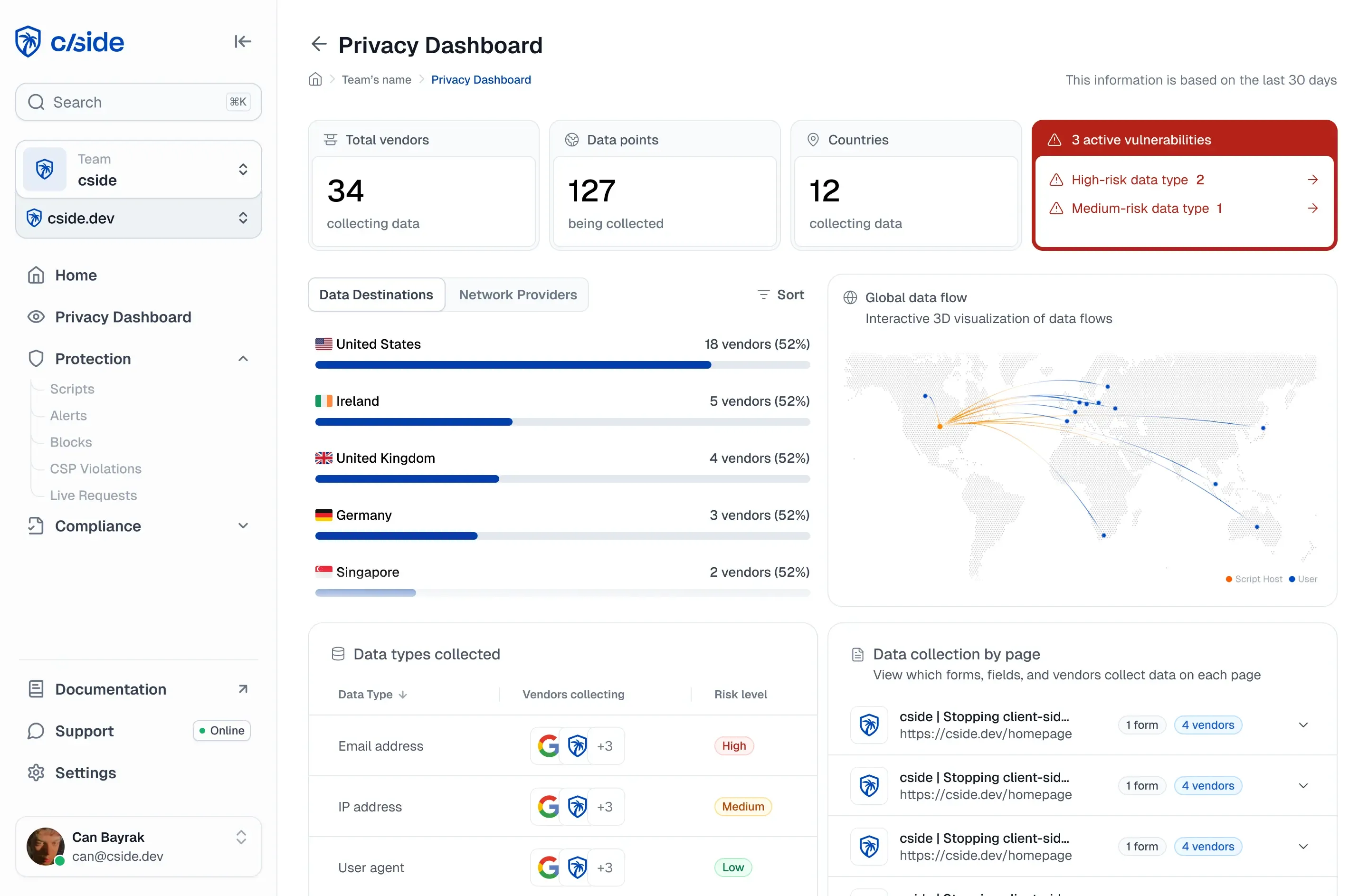

Portails de paiement sécurisés et pages de paiement

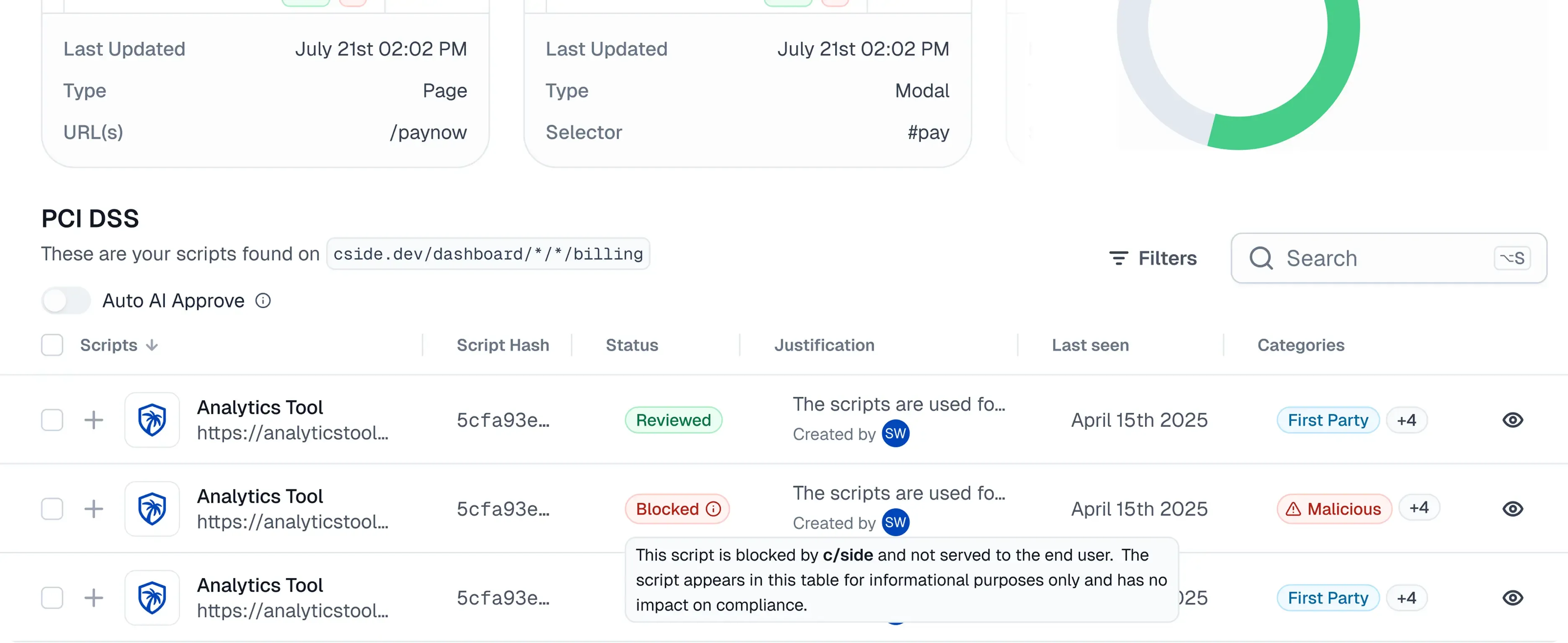

Assurez-vous que vos pages de paiement ne peuvent pas être falsifiées et que tous les scripts qui y sont exécutés sont légitimes, surveillés et contrôlés. Protégez les informations bancaires des utilisateurs contre l'e-skimming, le magecart et autres menaces.